Perito judicial informático

Softcom, empresa especializada en peritaje judicial informático

Somos peritos judiciales informáticos ingenieros especialistas en el sector tecnológico. Contamos con un equipo multidisciplinar con gran experiencia compuesto por profesionales expertos técnicos en metodología forense y en derecho de las TI (Tecnologías de la Información). Ponemos todo nuestro empeño en garantizar el cumplimiento tanto de los requerimientos jurídicos como de los requerimientos técnicos derivados de la metodología forense.

La informática forense se encarga de resolver todos aquellos problemas, desde el punto de vista técnico y judicial, derivados de no tener un plan ordenado de seguridad de la información implantado en su empresa.

Estamos certificados en la norma UNE-ISO 27001 SGSI (Seguridad de la Información) y nuestro equipo técnico cuenta con certificaciones relacionadas con la seguridad informática como: especialista implantador y auditor líder de la ISO 27001 por Aenor, CPHE (Certificado Profesional de Hacking Ético), CSFPC (Cyber Security foundation), CSIO (Curso seguridad informática ofensiva), CSCE (Curso de Seguridad Creación Exploits)… entre otros.

¿Qué es un perito informático?

Nuestros peritos informáticos le ayudan en su defensa judicial

Ofrecemos diferentes soluciones de ciberseguridad y servicios de peritaje informático para garantizar la integridad, confidencialidad y disponibilidad de su información.

Le ayudamos, mediante nuestros servicios de ciberseguridad, a prevenir los posibles problemas de seguridad en su empresa y, si ya los tuviera, podemos analizar todas las vulnerabilidades detectadas en sus equipos y sistemas para, posteriormente, preparar un informe pericial informático que le ayude a su defensa judicial.

Hoy en día la función de un perito informático judicial es clave a la hora de demostrar y evidenciar algunos casos de fraudes, usos no autorizados de ordenadores, violación de confidencialidad o de políticas de empresa, entre otros, y poder ganar el juicio siendo objetivos.

Nuestros servicios

Ofrecemos los siguientes servicios de peritaje informático:

- Análisis forense informático de dispositivos móviles (Android, iOS, Windows Phone, Miui…).

- Análisis forense informático de discos duros o unidades de almacenamiento.

- Análisis de vectores de intrusión.

- Recuperación o extracción de información o datos borrados de forma accidental o intencionada.

- Análisis y peritaje de redes sociales (Whatsapp, Telegram, Facebook, Twitter…).

- Análisis y peritaje de correos electrónicos / emails.

- Análisis y peritaje de páginas web.

- Análisis y peritaje de aplicaciones móviles / apps.

- Análisis y peritaje de todo tipo de archivos:

- Documentos de texto de Word, Pages, etc.

- Hojas de cálculo de Excel, Numbers, etc.

- Documentos PDF

- Imágenes (JPG, TIFF, PNG, GIF, RAW, BMP, SVG, etc.)

- Audios (WAV, MP3, AIFF, OGG, WMA, etc.)

- Vídeos (MP4, MOV, AVI, MKV, WMV, FLV, etc.)

- Bases de datos…

Para realizar los peritajes contamos con un potente sistema de extracción y análisis de dispositivos.

Nuestro equipo de peritos informáticos y tecnológicos acreditados

Contamos con profesionales expertos en Peritaje Judicial y Auditoría Informática:

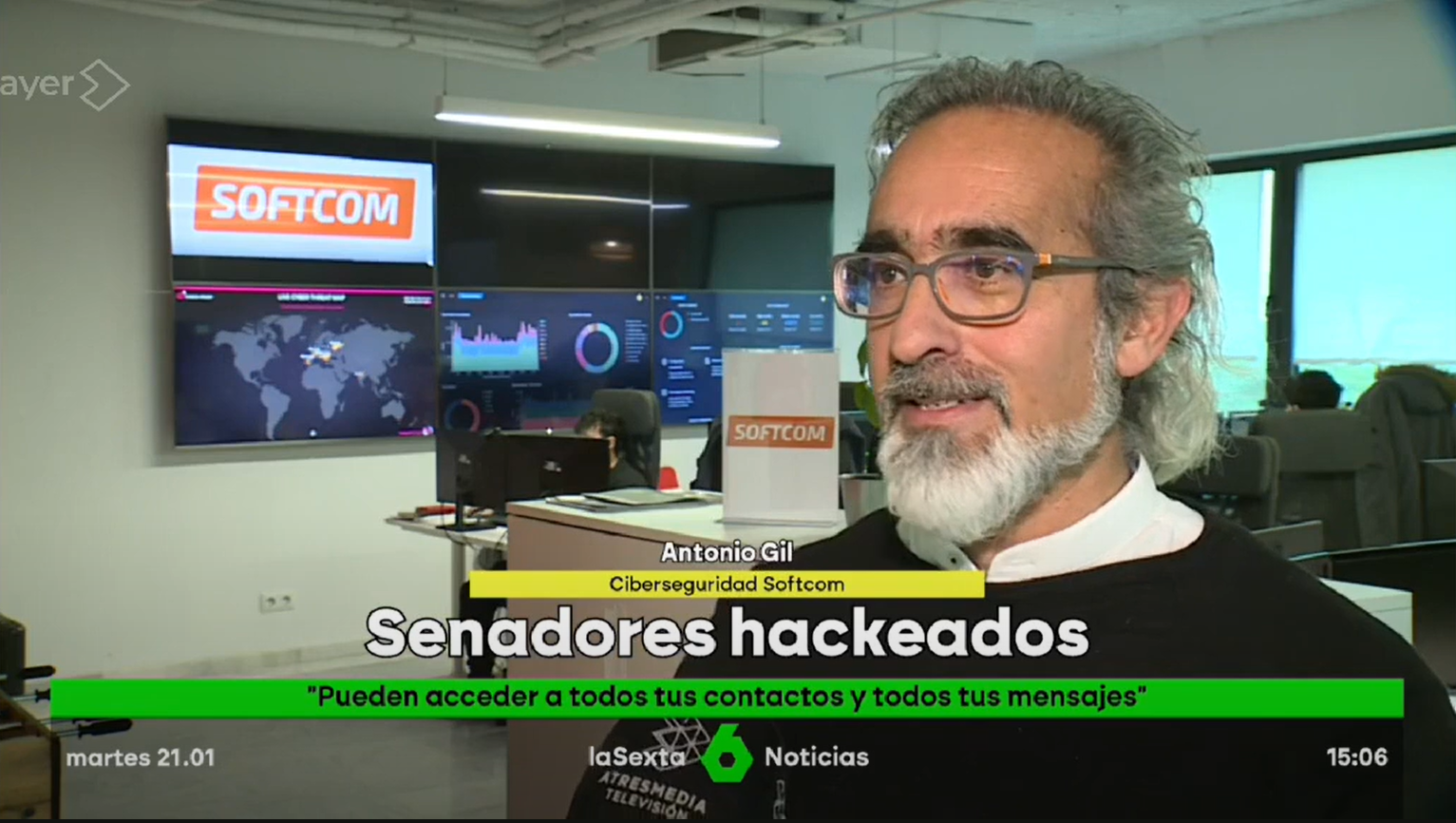

Antonio Gil Moyano

- Perito Judicial Informático Forense con carnet profesional nº 101 y Presidente de la ASOCIACIÓN DE PERITOS JUDICIALES TECNOLÓGICOS DE ANDALUCÍA

- Auditor de seguridad de la información en proyectos tan relevantes como la Auditoría forense del Sistema de Voto Automatizado utilizado en las elecciones primarias en República Dominicana.

- Experto en Seguridad de la Información ISO 27001 – Applus, Licencia CER2014-01/TI12/003

- Implantador ISO 27001:2005 – Applus, Licencia CER2014-04/TI12/005

- Lead Auditor ISO 27001:2013 – Applus, Licencia CER2016-04/TI30/028

Javier Gil Baena

- Responsable del área de ciberseguridad de Softcom.

- Perito Judicial Informático Forense con carnet profesional nº 126 de la ASOCIACIÓN DE PERITOS JUDICIALES TECNOLÓGICOS DE ANDALUCÍA en proyectos tan relevantes como la Auditoría forense del Sistema de Voto Automatizado utilizado en las elecciones primarias en República Dominicana.

- Auditor Líder ISO 27001:2013 – AENOR formación, ID de la credencial: eFLx3zIN0S

- Especialista Implantador ISO 27001:2013 – AENOR formación, ID de la credencial: dXhKAshq6l

- Ingeniero Informático en la especialidad de Tecnologías informáticas por la Universidad de Sevilla en la Escuela Técnica Superior de Ingeniería Informática.

- Otras titulaciones:

- Máster de Ciberseguridad que imparte IMF Business School, la Universidad de Nebrija (Madrid) y la empresa Deloitte.

- Título de Informática Forense y peritajes informáticos por la Universidad de Granada.

Consúltenos gratuitamente

Ofrecemos servicios de peritaje tecnológico e informático para empresas y particulares.

Somos peritos ingenieros informáticos judiciales expertos en análisis forense y extracción de evidencias digitales.

Cuéntenos su caso y le asesoraremos sin compromiso. La primera consulta es totalmente gratuita.

Llámenos ahora:

O escríbanos y le contactaremos en menos de 24h:

Algunos de nuestros casos de peritaje informático en el ámbito empresarial:

Hablamos para La Sexta del ultimo caso de suplantación de identidad de WhatsApp

📣 Ayer 21 de Enero nos entrevistaron en La Sexta en nuestras oficinas de Softcom #ciberseguridad para hablar de las #ciberestafas relacionadas con la suplantación de identidad de #WhatsApp, concretamente sobre el caso del Alcalde de Carmona. El #hackeo de su movil a través del mensaje de recuperación que recibió, lo compartió con los #ciberdelincuentes [...]

Hablamos para informativos Telecinco sobre #suplantaciondeidentidad #phishing #fraude y sus consecuencias!!

Javier Gil Baena Responsable del Area de Ciberseguridad de Softcom estuvo la semana pasada en #informativos #telecinco hablando sobre #suplantaciondeidentidad #phishing #smishing #ingenieriasocial #fraude #ciberfraude y sus consecuencias!! Lamentablemente son demasiado frecuentes este tipo de #ciberdelitos que afectan a empresas y ciudadanos, nuestro equipo de #peritosinformaticos #peritosjudicialestecnologicos expertos en #analisisforense analiza a diario numerosos casos relacionados con #ciberestafa #ciberataques en su laboratorio con herramientas de #forensic como Cellebrite #cellebrite #UFED #digitalintelligence #mobileforensics #digitalforensics

Perito Informático | Caso 1: ¿Que le ocurre a la competencia?

Caso de peritaje informático relacionado con empleado deshonesto en empresa Empleado de una empresa sevillana, de referencia en su sector. El caso comienza cuando este empleado decide irse de la empresa, solicitando una excedencia porque piensa dedicarse a otra actividad. Hasta ahí todo normal. Pasan algunos meses y la empresa ve como la competencia, comienza [...]